Opérations MDM : actions que tout administrateur devrait connaître

La maîtrise des opérations de base de Gestion de flotte mobile (MDM) constitue un ensemble de compétences essentielles pour les administrateurs chargés de protéger les actifs mobiles d'une organisation. Que vous débutiez dans l'administration MDM ou que vous cherchiez à renforcer vos connaissances existantes, ce guide complet est conçu pour vous doter des compétences de base requises pour gérer efficacement les appareils.

Cet article fait partie de notre guide "Guide des opérations de gestion de flotte mobile pour admins MDM".

Inscription des appareils

Présentation des méthodes d'inscription des appareils

L'inscription des appareils constitue la base essentielle de toute stratégie complète de gestion des appareils mobiles (MDM). Comprendre les différentes méthodes disponibles, chacune avec ses avantages et ses inconvénients, peut améliorer considérablement l'efficacité de votre administration MDM. Voici quelques-unes des méthodes les plus courantes :

Over-the-Air (OTA)

Comment ça marche : Les administrateurs envoient une invitation d'inscription par e-mail ou SMS, contenant un lien sécurisé permettant à l'utilisateur final de lancer le processus d'inscription.

-

Avantages :

- Évolutif pour les déploiements à grande échelle

- Intervention manuelle minimale requise de la part de l'utilisateur final

- Efficace pour les configurations à distance

-

Inconvénients :

- Nécessite une connectivité Internet fiable

- Potentiel d'escroquerie par hameçonnage par e-mail/SMS

Code QR

Comment ça marche : Un code QR est généré par le système MDM, que l'utilisateur final ou l'administrateur scanne pour commencer le processus d'inscription.

-

Avantages :

- Rapide et simple pour les inscriptions sur site

- Taux d'erreur réduits par rapport à la saisie manuelle

- Peut être imprimé ou affiché pour les inscriptions massives

- Le code peut contenir des métadonnées personnalisées pour des cas d'utilisation spécifiques

-

Inconvénients :

- Nécessite une présence physique pour l'analyse

- Possibilité de falsification du code QR s'il n'est pas géré de manière sécurisée

- Peut transporter des informations confidentielles telles que la configuration du réseau

Saisie manuelle

Comment ça marche : Les administrateurs ou les utilisateurs finaux saisissent manuellement les détails de l'appareil et les paramètres de configuration dans le système MDM.

-

Avantages :

- Niveau élevé de contrôle sur les configurations individuelles des appareils

- Pas besoin de technologies supplémentaires telles que la messagerie électronique ou les scanners QR

-

Inconvénients :

- Prend du temps

- Sujet aux erreurs humaines

- Non évolutif pour les déploiements à grande échelle

Zero Touch (Android) / Inscription automatisée des appareils (iOS)

Comment ça marche :

-

- Android : les appareils sont automatiquement inscrits au premier démarrage ou après une réinitialisation d'usine, à condition qu'ils soient préconfigurés avec Android Zero Touch.

- iOS : les appareils achetés via les programmes professionnels ou éducatifs d'Apple peuvent être automatiquement inscrits dans MDM lors du processus de configuration initiale avec l'enrôlement automatisé des appareils.

-

Avantages :

- Expérience fluide pour les utilisateurs finaux

- Niveau élevé de contrôle pour les administrateurs

- Idéal pour les déploiements à grande échelle à l'échelle de l'organisation

- Prend en charge les configurations avancées et l'application des règles dès le départ

- Verrouille l'appareil auprès de l'organisation gestionnaire

-

Inconvénients :

- Nécessite que les appareils soient achetés via des canaux spécifiques

- Ne convient pas aux configurations BYOD

- La configuration initiale peut nécessiter plus de temps et de coordination entre le service informatique et les achats

Si vous recherchez une sécurité et une évolutivité de premier ordre, Zero Touch pour Android ou l'inscription automatisée des appareils pour iOS devraient être vos options de prédilection.

Pour ceux qui recherchent le plus haut niveau de flexibilité, en particulier dans divers environnements d'appareils, QR Code s'impose comme un excellent choix.

Enfin, si vous travaillez dans un cadre politique Bring Your Own Device (BYOD), Les méthodes Over-the-Air (OTA) ou Zero-Touch offrent un mélange optimal de facilité pour l'utilisateur et de contrôle IT. La clé est d'aligner votre choix de méthode d'inscription suraux besoins spécifiques de votre organisation, aux exigences de sécurité et aux contraintes opérationnelles. Grâce à des solutions MDM polyvalentes comme Appaloosa, les administrateurs ont la possibilité d'adapter leurs stratégies d'inscription pour répondre efficacement à ces divers besoins.

Bonnes pratiques pour une inscription simplifiée

L'optimisation du processus d'inscription va bien au-delà du simple gain de temps ; c'est également une mesure essentielle pour réduire les erreurs et atteindre l'évolutivité. L'une des meilleures pratiques que les administrateurs informatiques devraient utiliser est l'inscription par lots pour les déploiements à grande échelle. Cette approche permet l'inscription simultanée de plusieurs appareils, rationalisant les aspects opérationnels et faisant gagner un temps précieux à votre équipe informatique.

Avant de commencer le processus d'inscription, il est crucial de vous assurer que tous les éléments préalables sont en place. Cela inclut la vérification de la compatibilité matérielle, la mise à jour vers les systèmes d'exploitation requis et la préparation de toutes les applications et configurations nécessaires. Ne pas respecter ces conditions préalables peut entraîner des retards frustrants, compliquer le processus d'inscription et augmenter les risques d'erreurs.

En outre, il est essentiel d'avoir un workflow d'inscription clairement documenté en place. Ce processus détaillé sert de guide pour l'ensemble de l'inscription, en décrivant chaque étape de manière claire et en fournissant une référence pour les membres de l'équipe. Une documentation appropriée peut considérablement réduire les erreurs et offrir une méthode évolutive pour les déploiements futurs.

Il est également essentiel de choisir la méthode d'inscription appropriée en fonction du public cible. Que ce soit le Zero Touch pour les appareils d'entreprise hautement sécurisés, les codes QR pour les environnements flexibles et multi-appareils, ou l'OTA pour les scénarios BYOD, le choix de la méthode la plus adaptée peut avoir un impact significatif sur le succès de votre stratégie de gestion des appareils mobiles (MDM).

En se concentrant sur ces bonnes pratiques, les administrateurs informatiques peuvent créer un processus d'inscription efficace, sans erreur et évolutif, adapté aux besoins spécifiques de leur organisation et à la diversité de leur base d'utilisateurs.

Les Pièges courant à éviter

Malgré les meilleurs efforts et une préparation minutieuse, il est parfois inévitable que des problèmes surviennent lors du processus d'inscription. Bien que cela puisse être frustrant, il est important pour les administrateurs de comprendre les problèmes courants afin d'être mieux préparés à les anticiper et à les résoudre avant qu'ils ne deviennent des obstacles majeurs.

Problèmes de connectivité : Lors de l'enregistrement des appareils, l'un des problèmes les plus fréquents est lié à la connectivité réseau. Que ce soit en raison d'une faible puissance du Wi-Fi, d'une saturation des réseaux ou même de pannes totales, ces problèmes peuvent paralyser le processus d'inscription. Pour anticiper ces problèmes, il est recommandé aux administrateurs informatiques de réaliser des évaluations du réseau avant l'inscription afin de garantir une connectivité stable et fiable. Il est également conseillé de mettre en place des options de sauvegarde pour le réseau.

Erreurs d'identification : Les erreurs de frappe et les erreurs humaines peuvent entraîner la saisie d'identifiants incorrects, entraînant ainsi des retards inutiles. Veillez à ce que les informations d'identification soient vérifiées à nouveau, de préférence par le biais d'un processus de vérification en deux étapes, afin de minimiser ce problème. L'automatisation de la saisie des informations d'identification à l'aide de traitements par lots ou d'autres méthodes automatisées peut également aider à contourner cette problématique courante.

Problèmes de compatibilité : l'un des défis les plus fréquents est la compatibilité matérielle et logicielle des appareils. Avant de procéder à l'inscription, il est crucial que les administrateurs vérifient que les appareils répondent aux exigences minimales du système pour la solution MDM. Cela inclut la vérification du système d'exploitation, de la puissance de traitement et d'autres spécifications matérielles. Si ces éléments sont négligés, les incompatibilités peuvent entraîner des complications complexes et prolongées à résoudre.

Manque de documentation : sans un workflow bien documenté, le processus d'inscription peut être sujet à des erreurs et à des inefficacités. Il est essentiel de documenter clairement les directives et les procédures, et de les rendre facilement accessibles à tous les membres de l'équipe impliqués dans l'inscription. Cela permet non seulement de standardiser la procédure, mais également de fournir un guide de dépannage utile lorsque des problèmes surviennent.

Négliger la formation des utilisateurs : parfois, le problème ne réside pas dans la technologie, mais dans le fait que les utilisateurs finaux ne sont peut-être pas familiers avec les procédures d'inscription. Fournir un guide d'utilisation simple mais complet, ou même organiser une brève session de formation pour les utilisateurs, peut grandement contribuer à éviter cet écueil.

Ignorer les protocoles de sécurité : sauter ou précipiter les mesures de sécurité pour finaliser l'inscription peut entraîner des vulnérabilités. Il est essentiel de s'assurer que les protocoles de sécurité, tels que le cryptage et l'authentification à deux facteurs, sont non seulement mis en œuvre, mais également rigoureusement testés.

Sortir des sentiers battus : bien que les méthodes conventionnelles et les idées soient précieuses, il ne faut pas négliger le pouvoir de l'interaction en personne. Il est judicieux d'organiser régulièrement des événements d'inscription où les administrateurs informatiques invitent et assistent les utilisateurs dans l'intégration des appareils. Ces événements physiques permettent non seulement d'accélérer le processus d'inscription, mais aussi d'offrir des solutions en temps réel à tout problème pouvant survenir. Cette approche proactive contribue à réduire les problèmes potentiels et peut conduire à une expérience d'inscription plus fluide pour tous les acteurs concernés.

En identifiant et en se préparant de manière proactive à ces problèmes courants, les administrateurs peuvent considérablement réduire la probabilité de rencontrer des problèmes lors du processus d'inscription, ce qui conduit à un système MDM plus efficace et fluide.

Configuration du périphérique

Présentation des profils d'appareil

La gestion des profils d'appareil permet aux administrateurs de mettre en place des politiques et de contrôler les différentes fonctionnalités des appareils à distance. Ces profils peuvent prendre en charge toutes les configurations, des paramètres Wi-Fi aux exigences de verrouillage de l'écran, offrant ainsi une gestion complète et simplifiée des appareils.

Comment configurer la configuration Wi-Fi, e-mail et VPN

Les paramètres de réseau tels que le Wi-Fi, la messagerie électronique et le VPN sont généralement gérés grâce à des solutions MDM. En suivant des étapes détaillées pour configurer ces paramètres de manière efficace, les administrateurs peuvent économiser un temps précieux lorsqu'ils doivent résoudre des problèmes ultérieurement.

Importance des configurations de test

Il est primordial de ne pas se contenter de déployer des configurations, mais de les soumettre à des tests rigoureux pour s'assurer qu'elles sont appliquées correctement et ne perturbent pas les autres fonctionnalités.

Gestion des logiciels et des applications

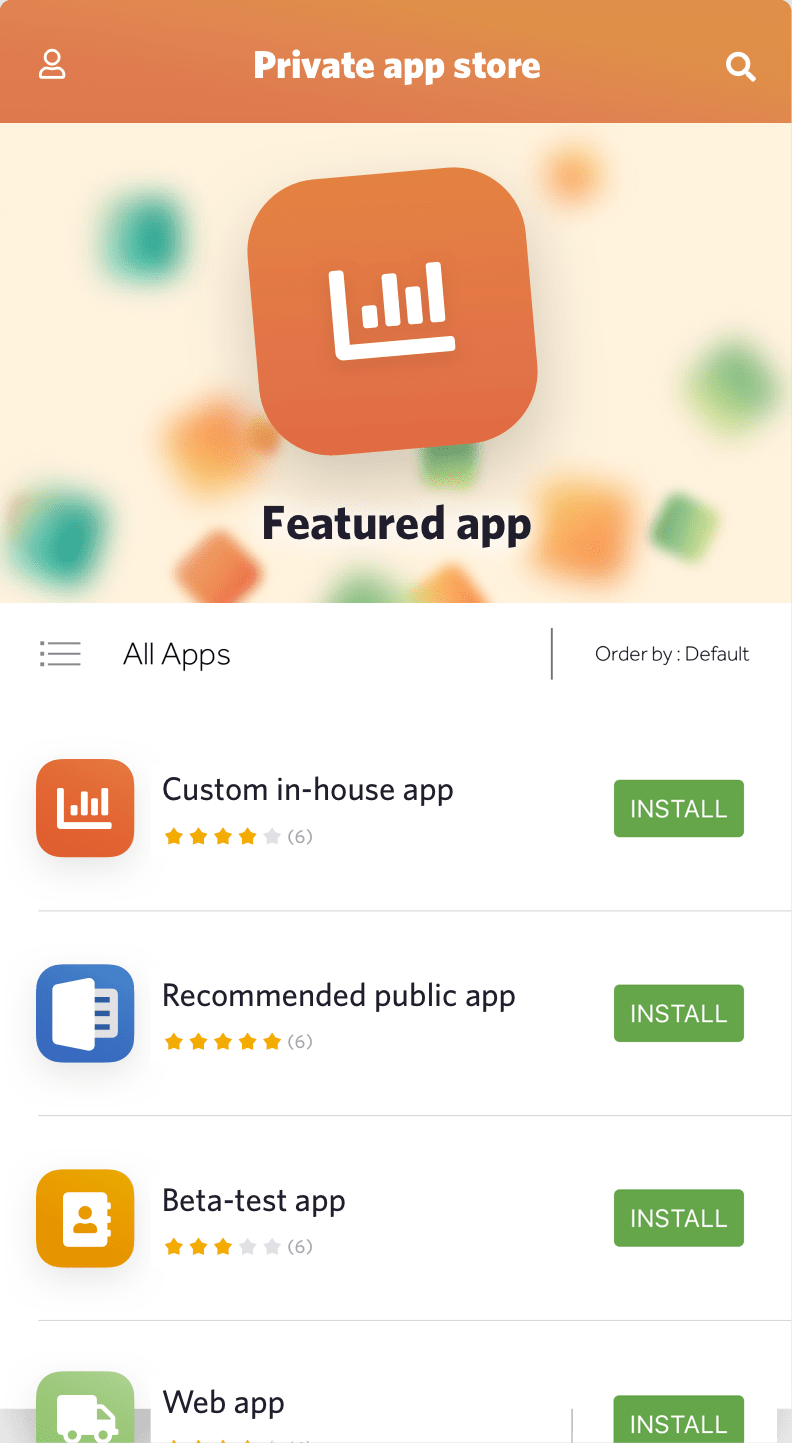

Gestion de l'app store d'entreprise

Disposer d'un store d'applications d'entreprise centralisé simplifie la tâche de distribution de logiciels. Découvrez comment ajouter, supprimer ou mettre à jour des applications dans ce cadre sécurisé.

Publier les mises à jour et les correctifs logiciels

Les correctifs et mises à jour logiciels sont cruciaux pour maintenir la santé et la sécurité des appareils. Ils permettent de combler les failles de sécurité, d'améliorer les performances et de corriger les bugs éventuels. Savoir quand et comment envoyer ces mises à jour est essentiel pour garantir un réseau sécurisé et éviter les compromissions.

Il est recommandé de suivre une politique de gestion des correctifs qui inclut une évaluation régulière des vulnérabilités, une planification appropriée des mises à jour et une communication transparente avec les utilisateurs finaux. Les administrateurs doivent rester informés des dernières mises à jour et des correctifs disponibles, en s'abonnant aux notifications de sécurité des fournisseurs de logiciels et en consultant les forums et les communautés en ligne.

Lors de l'envoi des mises à jour, il est important de déterminer le bon moment pour minimiser les perturbations pour les utilisateurs. Il est conseillé de planifier les mises à jour en dehors des heures de pointe, lorsque l'activité sur le réseau est réduite. De plus, il est recommandé de mettre en place un processus de test rigoureux pour s'assurer que les mises à jour ne causent pas de problèmes de compatibilité ou de performance.

La communication avec les utilisateurs finaux est également cruciale lors de l'envoi de mises à jour logiciels. Il est important d'informer les utilisateurs de l'importance des mises à jour et des avantages qu'elles apportent en termes de sécurité et de performances. Il est également utile de fournir des instructions claires sur la manière d'effectuer les mises à jour et de répondre aux questions ou aux problèmes potentiels.

En suivant ces bonnes pratiques, les administrateurs peuvent s'assurer que les correctifs et les mises à jour logiciels sont gérés de manière efficace, minimisant ainsi les risques de sécurité et assurant la stabilité et la performance des appareils.

Liste blanche et liste noire des applications

Contrôler quelles applications peuvent être installées sur les appareils est d'une importance capitale pour garantir la sécurité des données. La liste blanche des applications est généralement réservée aux utilisateurs privilégiés, tandis que les utilisateurs BYOD peuvent bénéficier d'une liste d'applications d'entreprise approuvées plus flexible, ainsi que de la possibilité de télécharger à partir de magasins d'applications publics, à l'exception de certaines applications spécifiquement mises sur liste noire.

Contrôle d'accès basé sur les rôles (RBAC)

Comprendre RBAC dans un contexte MDM

Le contrôle d'accès basé sur les rôles permet aux administrateurs de personnaliser les politiques en fonction du rôle d'un utilisateur ou d'un appareil au sein de l'organisation. Par exemple, un utilisateur BYOD peut nécessiter des autorisations différentes de celles d'un utilisateur d'appareil d'entreprise. Grâce à cette approche, les administrateurs peuvent garantir une sécurité optimale tout en offrant une flexibilité adaptée aux différents besoins des utilisateurs.

Mise en œuvre de politiques spécifiques à un rôle

Il est essentiel d'associer les rôles des utilisateurs aux politiques relatives aux appareils afin de maintenir un environnement MDM à la fois sécurisé et flexible. Cette approche est particulièrement bénéfique pour différencier les appareils qui appartiennent à l'utilisateur des appareils partagés, tels que les appareils durcis ou les kiosques.

Appareils BYOD, entreprise, robustes ou kiosque

Il est crucial de savoir différencier ces différents types d'appareils afin de pouvoir appliquer les politiques adéquates. Cela permet aux administrateurs de prendre des décisions éclairées en fonction de l'utilisateur ou du type d'appareil, tout en garantissant la sécurité et la convivialité.

Effacement et verrouillage à distance

Situations justifiant des actions à distance

Il peut arriver que des actions à distance, telles que l'effacement ou le verrouillage d'un appareil, soient nécessaires pour protéger les données de l'entreprise. Savoir quand ces mesures sont justifiées est essentiel pour minimiser les risques potentiels et garantir la sécurité des informations confidentielles.

Implications juridiques et notifications utilisateur

Avant de procéder à une suppression ou à un verrouillage à distance, il est primordial de prendre en compte les aspects juridiques ainsi que l'importance d'informer l'utilisateur de l'appareil concerné. Cette précaution est particulièrement essentielle dans les scénarios BYOD où les données personnelles peuvent également être en jeu.

Surveillance et rapports

Importance de la surveillance continue

La surveillance continue joue un rôle essentiel dans l'identification des problèmes potentiels et dans la prise de mesures préventives. Il est primordial de maîtriser l'utilisation efficace des outils de surveillance pour maintenir un environnement MDM sain et sécurisé.

Comment utiliser les tableaux de bord et les alertes

La surveillance continue est essentielle pour détecter les problèmes potentiels et prendre des mesures préventives. Les solutions MDM offrent généralement des tableaux de bord et des alertes qui facilitent cette surveillance. Savoir comment les configurer peut faire toute la différence pour identifier rapidement les problèmes et y répondre de manière efficace.

Bonnes pratiques en matière de reporting mensuel ou trimestriel

Assurer la pérennité de votre système MDM nécessite une évaluation régulière de l'efficacité de vos stratégies. Dans cette section, nous partagerons les meilleures pratiques pour vous aider à créer des rapports complets et instructifs qui vous permettront d'optimiser votre gestion des appareils.

Dépannage

Problèmes MDM courants et comment les résoudre

Aucune solution MDM n'est parfaite et des problèmes peuvent survenir. Connaître les problèmes courants et leurs solutions peut considérablement alléger la charge de travail des administrateurs et leur éviter bien des tracas.

Quand signaler les problèmes

Il est essentiel de savoir reconnaître quand un problème va au-delà des mesures de dépannage de base et doit être porté à l'attention d'une instance supérieure pour une résolution efficace.

Importance de conserver la documentation

Il est crucial de conserver une documentation solide pour assurer le succès à long terme du MDM. Cela permet non seulement de faciliter le dépannage, mais aussi de garantir la conformité et de faciliter les audits.

Conformité et audit

Introduction aux normes de conformité liées au MDM

Il est essentiel de se familiariser avec les normes de conformité spécifiques exigées par différentes réglementations, telles que le RGPD. Cette connaissance est cruciale pour éviter les conséquences juridiques potentielles qui pourraient découler d'un non-respect de ces normes.

Les logs et leur rôle essentiel dans le MDM

Les logs d'audit sont des témoins précieux qui enregistrent toutes les modifications et actions effectuées dans votre solution MDM. Elles sont indispensables pour garantir la conformité et offrent une possibilité de retour en arrière en cas d'erreur ou d'incident de sécurité.

Bonnes pratiques en matière d'audit

La tenue d'audits réguliers est essentielle pour maintenir la conformité et l'efficacité de votre solution MDM. Dans cette section, nous vous fournirons une liste de contrôle détaillée pour vous guider dans la réalisation de ces audits.

Conclusion

L'administration d'une solution MDM nécessite de nombreuses actions, de l'inscription aux audits de conformité. Alors que la plupart des solutions MDM du marché nécessitent une formation approfondie, Appaloosa.io se distingue en offrant une excellente expérience utilisateur tant aux administrateurs qu'aux utilisateurs. De plus, Appaloosa inclut une formation administrative dans le cadre de son processus d'intégration. Cela permet aux administrateurs de maintenir entièrement la plateforme par eux-mêmes, sans avoir besoin de recourir à des services tiers ni de consacrer trop de temps aux tâches de gestion. Contactez notre équipe pour discuter de la façon dont nous pouvons améliorer vos opérations MDM.